Letzte Woche habe ich euch diesen Fisch erzählt 220.000 iCloud-Konten wurden gestohlen von chinesischen Hackern mit Hilfe einiger Optimierungen, die über einige Repos von verteilt wurden Cydia, Benutzer aus 18 Ländern ohne iCloud-Konten, die von Hackern ohne ihr Wissen übernommen wurden.

Letzte Woche habe ich euch diesen Fisch erzählt 220.000 iCloud-Konten wurden gestohlen von chinesischen Hackern mit Hilfe einiger Optimierungen, die über einige Repos von verteilt wurden Cydia, Benutzer aus 18 Ländern ohne iCloud-Konten, die von Hackern ohne ihr Wissen übernommen wurden.

Nach Angaben einer Sicherheitsbehörde, die die Schadsoftware entdeckte, die diesem Diebstahl zugrunde lag, übernahm die Software die E-Mail-Adresse, die für die Anmeldung auf der Apple-Website verwendet wurde, und das damit verbundene Passwort, sodass die Hacker auf die Konten und Konten zugreifen konnten jegliche Art von Informationen von ihnen stehlen.

Nun, wenn Sie sich Sorgen machen und nicht wissen, ob Ihr Konto iCloud ob Hacker mit Hilfe dieser Schadsoftware kompromittiert wurden oder nicht Diese Internetseite Sie können den Status Ihres Kontos überprüfen und sicher sein, dass Sie in Sicherheit sind.

Wenn man bedenkt, dass die Malware so gut durchdacht war, dass niemand wusste, was passierte, bis das Geld von den Konten verschwand oder die Passwörter nicht mehr mit den Konten von sozialen Netzwerken oder E-Mails übereinstimmten, handelt es sich um eine äußerst gefährliche Malware.

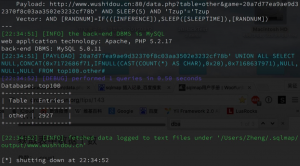

Die Malware fängt Systemprozesse über MobileSubstrate ein und stiehlt Benutzernamen, Passwörter und Geräte-GUIDs von Apple-Konten, indem sie den iTunes-Verkehr auf dem Gerät abfängt. KeyRaider stiehlt Zertifikate und private Schlüssel des Apple-Push-Benachrichtigungsdienstes, stiehlt und gibt Kaufinformationen im App Store weiter und deaktiviert lokale und Remote-Entsperrfunktionen auf iPhones und iPads.

In Zusammenarbeit mit denen, die diese Malware entdeckt haben, entdeckte ein Sicherheitsunternehmen in Palo Alto 92 weitere Variationen dieser Malware in verschiedenen Tweaks oder gehackten Apps, die in ganz China verbreitet waren, was viele andere Hacker dazu motivierte, iDevice-Benutzer anzugreifen – Hass.

Mein Rat ist, keine Tweaks von unbekannten Repos oder von Entwicklern entwickelte Tweaks zu installieren, da diese äußerst gefährlich sein können und Sie eines Tages sogar mit einem von iCloud blockierten Terminal aufwachen können, ohne zu wissen, was passiert.

Eine äußerst detaillierte Analyse finden Sie auf der Website des amerikanischen, auf IT-Sicherheit spezialisierten Unternehmens.