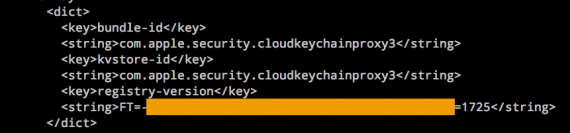

Mientras nos distanciamos del momento en que se descubrió la vulnerabilidad de seguridad del protocolo SSL de iOS si OS X, en Internet empiezan a aparecer cada vez más detalles sobre el problema anormal Apple Lo tuve durante 2 años. Un nuevo investigador en seguridad informática Evidencia presente lo que demuestra que un hacker puede interceptar todo el tráfico SSL / HTTPS realizado por iOS y OS X, incluso para servicios del sistema. En la imagen superior tienes una prueba de que el tráfico iCloud Llavero puede ser interceptado por un hacker, Apple presentando este sistema como el método más seguro para proteger datos confidenciales en iOS/OS X.

Confirmé la interceptación totalmente transparente del tráfico HTTPS tanto en IOS (anterior a 7.0.6) como en OSX Mavericks. Se puede capturar casi todo el tráfico cifrado, incluidos nombres de usuario, contraseñas e incluso actualizaciones de aplicaciones de Apple. Esto incluye:

- Tráfico de actualizaciones de software y tiendas de aplicaciones

- Datos de iCloud, incluida la inscripción y actualizaciones de KeyChain

- Datos del Calendario y Recordatorios

- Buscar actualizaciones de mi Mac

- Tráfico para aplicaciones que utilizan fijación de certificados, como Twitter

Además, el investigador descubrió que incluso el tráfico realizado por el sistema de actualización OTA, las aplicaciones Calendario/Recordatorios, Buscar mi Mac o Twitter no son tan seguras como les gustaría Apple creamos. El investigador modificó un script simple desarrollado para verificar los ataques de intermediarios y el resultado es extremadamente preocupante, especialmente para aquellos que dependen de sistemas como iCloud Keychaing para proteger sus datos.

Si en el caso de iOS Apple solucionó el problema liberándolo iOS 7.0.6, en el caso de OS X, de momento no existe ninguna solución.