NSA, l'agence fédérale américaine qui assure la « sécurité » des États-Unis en espionnant des personnes du monde entier, avait utilisé ces dernières années un malware appelé JEEP D'ARRÊT espionner Propriétaires d'iDevices. L'information provient d'un document créé en 2008, décrivant une procédure par laquelle NSA installer dans iPhone-ers un malware appelé JEEP D'ARRÊT pour obtenir diverses informations depuis les terminaux. Après l'installation, le malware permettait à la NSA de recevoir des fichiers du terminal ou d'en envoyer d'autres, de lire tous les SMS, listes de contacts, messages vocaux, informations de localisation, enregistrer des photos, prendre un flux audio depuis le microphone, les commandes étant envoyées au terminal via un SMS ou une connexion Internet.

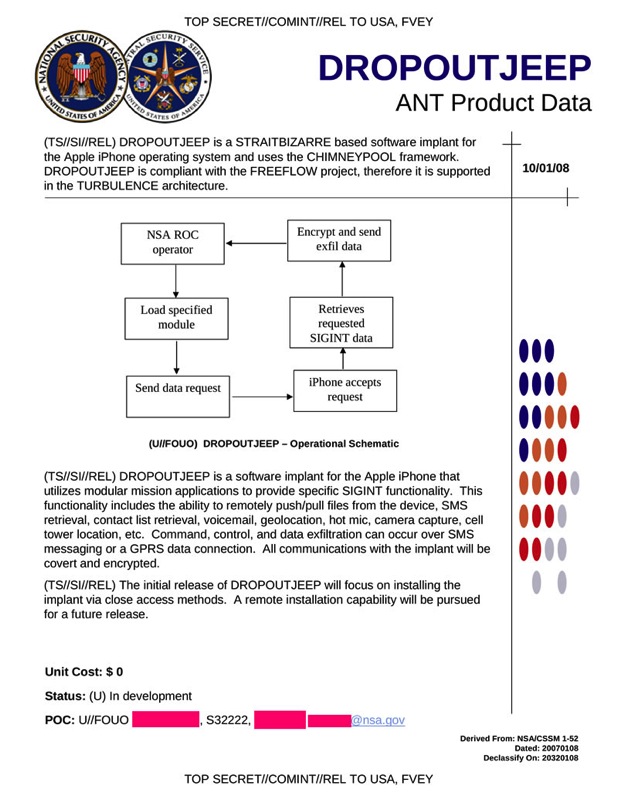

DROPOUTJEEP est un implant logiciel pour l'iPhone d'Apple qui utilise des applications de mission modulaires pour fournir une fonctionnalité SIGINT spécifique. Cette fonctionnalité inclut la possibilité de pousser/extraire des fichiers à distance depuis l'appareil. Récupération de SMS, récupération de liste de contacts, messagerie vocale, géolocalisation, micro chaud, capture de caméra, localisation de tour cellulaire, etc. L'exfiltration de commandes, de contrôle et de données peut se produire via la messagerie SMS ou une connexion de données GPRS. Toutes les communications avec l'implant seront secrètes et cryptées.

Toutes les communications entre la NSA et le terminal se faisaient à l'aide d'un protocole caché et crypté, de sorte que seul Apple il pourrait probablement comprendre ce qui se passe dans son iOS. Le logiciel de la NSA était si performant que l’agence a affirmé avoir un taux de réussite d’installation/extraction de 100 % et a probablement développé au fil du temps le malware de telle manière que les iPhones pouvaient être attaqués à distance. Si vous vous demandez comment exactement la NSA a eu accès aux terminaux, eh bien, il semble qu'elle ait intercepté les colis de produits achetés par les clients et y ait installé des logiciels avant que la société de messagerie ne les livre, de sorte que les utilisateurs ont reçu un terminal infecté par au tout début.

En pratique, la NSA disposait de méthodes très complexes pour espionner n’importe qui et, malheureusement, les cibles n’étaient pas uniquement les citoyens situés sur le territoire des États-Unis.

[youtube=http://www.youtube.com/watch?v=b0w36GAyZIA&w=580&h=370]