Oggi WikiLeaks ha rivelato una serie di documenti che descrivono i cosiddetti progetti della CIA sulla base dei quali sono state sviluppate vulnerabilità che consentono lo sfruttamento dei Mac di Apple. Stiamo parlando di informazioni divulgate come parte della serie Vault 7, in cui WikiLeaks offre al pubblico l'accesso a documenti interni e segreti della CIA, forniti da una fonte anonima.

Le informazioni di oggi rivelano che la CIA è riuscita a scoprire una serie di vulnerabilità che possono sfruttare i Mac anche se il sistema operativo viene reinstallato. Il progetto sulla base del quale queste vulnerabilità sono state scoperte e sviluppate si chiama Cacciavite sonicoe il software necessario per il funzionamento può essere installato anche da una chiavetta USB nel Mac.

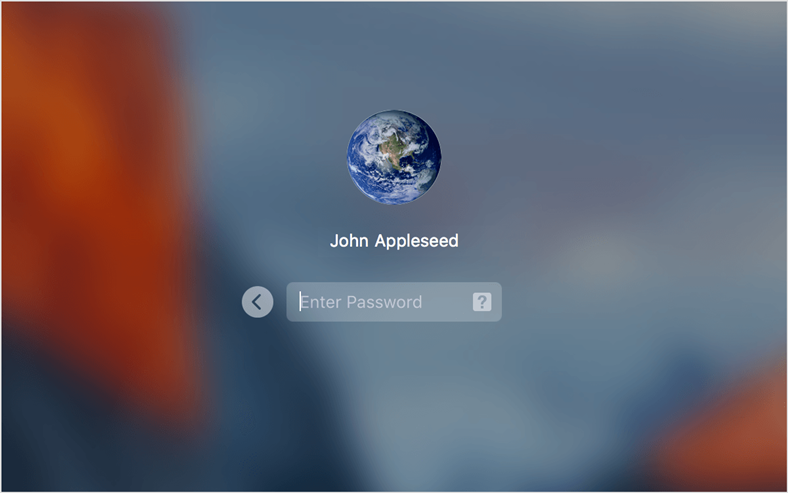

Il software viene installato all'avvio del Mac e, una volta completata questa procedura, la sua disinstallazione diventa impossibile, anche reinstallando il sistema operativo. Non importa che tipo di misure di sicurezza il Mac abbia implementato in macOS, perché la CIA può accedere a qualsiasi dato, il software di infezione viene archiviato in un firmware per l'adattatore Thunderbolt-Ethernet.

Separatamente, la CIA ha alcuni exploit che colpiscono anche i terminali iPhone, ma devono essere installati nella fabbrica dove vengono prodotti i dispositivi. Questo exploit risale al 2008 e suggerisce che gli agenti della CIA abbiano infettato i terminali iPhone sulle linee di produzione per poterne poi recuperare informazioni a piacimento.

L'azienda Apple probabilmente era a conoscenza di quest'ultimo exploit, perché ad un certo punto sono apparse informazioni secondo le quali l'azienda teme che la CIA intercetti i suoi comandi per i server e li infetti con il proprio malware in modo che possa poi accedere ai dati archiviati nei server su cui l'azienda li utilizza.

""DarkSeaSkies" è "un impianto che persiste nel firmware EFI di un Apple MacBook Air computer" ed è composto da "DarkMatter", "SeaPea" e "NightSkies", rispettivamente EFI, impianti kernel-space e user-space. In questa versione sono inclusi anche i documenti sul malware "Triton" per MacOSX, sul suo infetto "Dark Mallet" e sulla sua versione persistente EFI "DerStake". Mentre il manuale DerStake1.4 pubblicato oggi risale al 2013, altri documenti del Vault 7 mostrano che dal 2016 la CIA continua a fare affidamento e ad aggiornare questi sistemi e sta lavorando alla produzione di DerStarke2.0."

Maggiori dettagli sulle rivelazioni di oggi puoi trova qui.