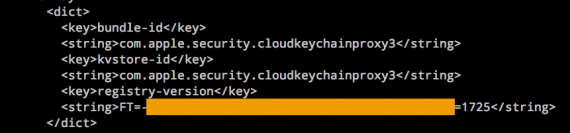

Mentre prendiamo le distanze dal momento della scoperta della vulnerabilità della sicurezza del protocollo SSL da iOS si OS X, su Internet cominciano ad apparire sempre più dettagli sul problema anomalo Apple ce l'ho da 2 anni. Un nuovo ricercatore in sicurezza informatica presentare prove il che attesta il fatto che un hacker può intercettare l'intero traffico SSL / HTTPS fatto da iOS e OS X, anche per i servizi di sistema. Nell'immagine sopra hai una prova del fatto che il traffico iCloud Keychain possono essere intercettati da un hacker, Apple presentando questo sistema come il metodo più sicuro per proteggere i dati riservati in iOS/OS X.

Ho confermato l'intercettazione completamente trasparente del traffico HTTPS sia su IOS (prima della 7.0.6) che su OSX Mavericks. È possibile acquisire quasi tutto il traffico crittografato, inclusi nomi utente, password e persino gli aggiornamenti delle app Apple. Ciò comprende:

- Traffico di app store e aggiornamenti software

- Dati iCloud, inclusi la registrazione e gli aggiornamenti di KeyChain

- Dati dal calendario e dai promemoria

- Trova gli aggiornamenti del mio Mac

- Traffico per applicazioni che utilizzano il blocco dei certificati, come Twitter

Inoltre, il ricercatore ha scoperto che anche il traffico effettuato dal sistema di OTA Aggiornamento, le applicazioni Calendario/Promemoria, Trova il mio Mac o Twitter non sono così sicure come vorrebbero Apple crediamo. Il ricercatore ha modificato un semplice script sviluppato per controllare gli attacchi man-in-the-middle e il risultato è estremamente preoccupante, soprattutto per chi si affida a sistemi come iCloud Portachiavig per proteggere i propri dati.

Se nel caso di iOS, Apple ha risolto il problema rilasciandolo iOS 7.0.6, nel caso di OS X, attualmente non esiste una soluzione.