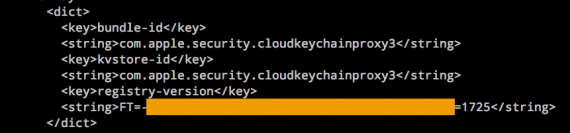

Pe masura ce ne distantam de momentul descoperirii vulnerabilitatii de securitate a protocolului SSL din iOS si OS X, pe internet incep sa apara tot mai multe detalii despre enormal problema pe care Apple a avut-o timp de 2 ani de zile. Un nou cercetator in securitate informatica prezinta dovezi care atesta faptul ca un hacker poate intercepta intregul traficul SSL/HTTPS facut de catre iOS si OS X, chiar si pentru serviciile de sistem. In imaginea de mai sus aveti o dovada a faptului ca traficul iCloud Keychain poate fi interceptat de catre un hacker, Apple prezentand acest sistem ca fiind cea mai sigura metoda de a proteja date confidentiale in iOS/OS X.

I’ve confirmed full transparent interception of HTTPS traffic on both IOS (prior to 7.0.6) and OSX Mavericks. Nearly all encrypted traffic, including usernames, passwords, and even Apple app updates can be captured. This includes:

- App store and software update traffic

- iCloud data, including KeyChain enrollment and updates

- Data from the Calendar and Reminders

- Find My Mac updates

- Traffic for applications that use certificate pinning, like Twitter

Mai mult decat atat, cercetatorul a descoperit ca nici traficul facut de catre sistemul de OTA Update, aplicatiile Calendar/Reminders, Find My Mac sau Twitter nu sunt chiar atat de sigure pe cat ar vrea Apple sa credem. Cercetatorul a modificat un simplu script dezvoltat pentru verificarea atacurilor de tipul man in the middle si rezultatul este extrem de ingrijorator, mai ales pentru cei care se bazeaza pe sisteme precum iCloud Keychaing pentru a isi securiza datele.

Daca in cazul iOS-ului Apple a rezolvat problema prin lansarea iOS 7.0.6, in cazul OS X-ului deocamdata nu exista nicio rezolvare.